Se você é um administrador de sistemas, pode pensar que sua lista de tarefas diárias envolve instalar ferramentas de segurança, configurá-las para se proteger contra as ameaças mais recentes, aplicar patches em servidores e terminais e reparar sistemas quando são infectados por um vírus. Não é tarefa fácil, mas relativamente simples.

Entretanto, mesmo que você esteja fazendo tudo isso, estará fazendo apenas metade de seu trabalho.

Alguns dos ataques cibernéticos mais eficazes não são focados em hardware ou software – eles têm como alvo as pessoas. Ataques de engenharia social frequentemente requerem nada mais que um telefone e um endereço de e-mail.

E já que seres humanos são mais propensos a cometer erros que programas, como um antivírus, esse tipo de ataque é comum. Mostraremos como você pode se proteger contra eles no futuro.

O que é um ataque de engenharia social?

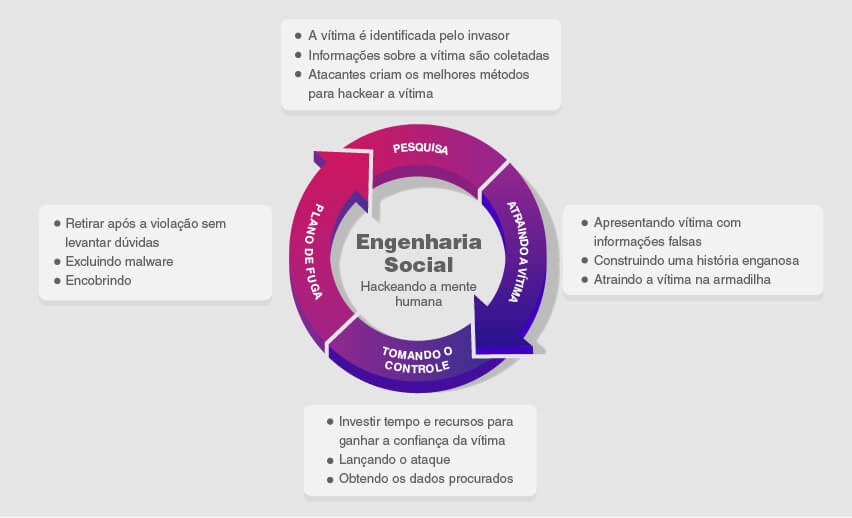

A engenharia social é uma forma de manipulação em que os atacantes imitam uma fonte confiável para convencer as pessoas a realizar certas ações, como dar acesso a um computador ou conta, ou revelar informações confidenciais, como senhas.

Funciona assim: primeiro, um criminoso liga ou envia um e-mail para uma central de suporte e personifica seu alvo. Ele diz que esqueceu sua senha e geralmente inventa uma história convincente sobre como isso aconteceu.

Ele convencerá um representante do serviço ao cliente a alterar o endereço de e-mail registrado do destino para um endereço que pertence ao criminoso e, em seguida, solicitará que seja enviado um token de redefinição de senha para esse endereço. Com isso, o invasor terá acesso completo à conta do alvo.

Ataques de engenharia social são comuns?

Os ataques de engenharia social funcionam bem e não requerem habilidades especiais. A tecnologia conhecida como spoofing de VoIP (Voice over Internet Protocol, ou serviços de telefonia pela internet, em português) permite que o criminoso faça a ligação parecer vinda do telefone do alvo – essa tecnologia é amplamente acessível e também não requer grandes conhecimentos.

Portanto, não admira que a frequência desses ataques seja muito alta e venha aumentando. Em 2017, 76% dos profissionais de segurança da informação foram alvo de ataques de engenharia social por telefone ou e-mail, sendo o e-mail o vetor principal. Em 2018, esse número saltou para 83%.

Exemplos famosos de engenharia social

O aumento de ataques de engenharia social e phishing por e-mail levou a um aumento nos incidentes de alto perfil, e as vítimas incluem:

- Blackrock

A maior empresa de gestão de ativos do mundo foi vítima de um ataque realizado por um ativista ambiental, que enganou tanto o The Financial Times quanto o Consumer News and Business Channel (CNBC).

Os hackers enviaram um press release falso extremamente convincente dizendo que a empresa estava mudando completamente de área, passando a investir na área ambiental, causando um breve furor.

- Criptomoeda

Usuários da criptomoeda conhecida como Ethereum receberam ataques de phishing disfarçados de falsas mensagens de erro. Elas consistiam em um e-mail solicitando que os usuários instalassem um patch.

Em vez disso, o link no e-mail os levaria a uma versão comprometida do software da carteira, que permitiria que os invasores “colhessem” seus ganhos digitais.

- Órgão de Inteligência

Em 2015, um hacker adolescente conseguiu ligar para a Verizon, descobrir informações pessoais pertencentes a John Brennan – na época, diretor da CIA – e ter acesso ao seu endereço de e-mail da AOL. Acontece que esse endereço continha informações confidenciais, incluindo detalhes do pedido do diretor para obter uma autorização de segurança.

O hacker conseguiu até falar brevemente com o diretor Brennan ao telefone. Demorou mais de dois anos para que fosse encontrado e preso.

Esses incidentes mostram como é fácil causar estragos usando as ferramentas mais simples que se possa imaginar. Os hackers podem roubar dinheiro, enganar a mídia e desvendar segredos das pessoas mais poderosas da Terra usando pouco mais do que um telefone e um endereço de e-mail.

Como reconhecer ataques de engenharia social

Desconfie de qualquer conselho ou ajuda não solicitada, principalmente se exigirem alguma ação sua, como clicar em um link ou baixar um arquivo. Qualquer solicitação de senhas ou informações pessoais provavelmente é um ataque de engenharia social.

Tome cuidado se você receber uma ligação de alguém dizendo ser do suporte técnico ou querendo fazer uma ‘inspeção’ não programada. O suporte técnico é ocupado demais e é pouco provável que estejam procurando por novos problemas, e visitas de inspeção provavelmente são tentativas de instalar programas como keyloggers nos seus computadores.

Afaste-se de qualquer coisa que crie um falso senso de urgência, pois eles usam esse truque para enganá-lo, para que você não use de bom senso e desconfie de qualquer história triste ou outras formas de manipulação psicológica.

Sempre investigue e verifique as informações. Se você receber um e-mail ou telefonema suspeito ou algo solicitando a divulgação de informações ou a execução de uma tarefa, verifique primeiro se é legítimo antes de agir.

Como se proteger contra ataques de engenharia social

Existem duas formas de se defender contra ataques de engenharia social.

1. Primeiro, há a tecnologia. Uma solução conhecida como DMARC (Mensagem Baseada em Domínio de Autenticação, Relatório e Conformidade) é projetada para detectar e pôr em quarentena e-mails enganosos.

Quando um e-mail é spoofed, isso significa que o endereço que o destinatário vê não é o endereço que realmente enviou o e-mail. Embora essa tecnologia proteja os consumidores de uma marca, garantindo que seus e-mails não possam ser usados para causar danos, as taxas de uso são muito baixas – menos de 50% em todos os setores.

2. Segundo, há os treinamentos e políticas internas – neste caso, queremos dizer treinamento e conscientização em segurança. Os administradores da área de segurança treinam seus funcionários, testando-os com exemplos de e-mails falsificados. O objetivo é tornar os funcionários capazes de diferenciar entre um e-mail falso e um e-mail genuíno.

Treinamentos para a conscientização sobre a segurança são mais do que moderadamente eficazes – as taxas de abertura de e-mails com phishing diminuem 75% após esse tipo de treinamento. Mas lembre-se de que os atacantes só precisam enganar uma pessoa para causar uma violação.

Como remover a engenharia social

Como a engenharia social não é realmente uma peça física de hardware ou software, mas uma técnica, não é possível removê-la. Sua melhor aposta é tentar evitar ser vítima, em primeiro lugar, estando a par de possíveis golpes e ataques e sempre checando duas vezes.

Se você foi vítima de um ataque de engenharia social, o melhor a fazer é instalar um poderoso antivírus em seu computador para remover qualquer ameaça que os criminosos possam ter deixado, como malware. Esses arquivos maliciosos podem estar escondidos no background, esperando para capturar o que você digita e roubar seus dados pessoais.

Também recomendamos mudar todas as suas senhas. Usar um bom antivírus com gerenciador de senhas é uma ótima maneira de fazer isso.

Para concluir

No fim das contas, conscientização e o treinamento certo, assim como uma resposta rápida, são as melhores defesas contra phishing e ataques de engenharia social.

Embora um invasor determinado tenha uma chance muito boa de enganar os funcionários com e-mails falsos ou golpes por telefone, bons administradores ainda poderão detectar o roubo de contas quando ocorrerem. E embora possa ser fácil para os invasores roubar contas de usuário, ainda é possível limitar a extensão do dano que eles podem causar.